Det sker jævnligt at en sikkerhedsvirksomhed offentliggør en analyse af en udvalgt type malware, og beskriver i detaljer hvordan den inficerer en PC. Et eksempel er denne gennemgang af det forholdsvis avancerede Astaroth-malware: Dismantling a fileless campaign: Microsoft Defender ATP next-gen protection exposes Astaroth attack.

Hvad der sjældent bliver omtalt i denne type malware-analyser er, hvilke sikkerhedsprogrammer der kan beskytte imod malwaren. Hvis det overhovedet omtales, er det typisk kun virksomhedens eget sikkerhedsprodukt der fremhæves, hvilket også er tilfældet i ovennævnte artikel. Man efterlades ofte med det indtryk, at der findes meget få, eller ingen, effektive måder at sikre sig imod den slags avanceret malware.

Men det er der!

Selv relativt avanceret såkaldt ”filløst” malware, som det der beskrives i artiklen, kan nemt stoppes med de rette sikkerhedsprogrammer, hvoraf nogle tilmed er gratis. Mange af disse programmer, samt deres effektivitet, er imidlertid sørgelig ukendt, selv blandt folk der har arbejdet professionelt med IT sikkerhed i årevis. I denne blog gennemgås den mest afgørende passage i ovennævnte artikel, og det forklares hvordan man med de rette sikkerhedsprogrammer, kan stoppe selv denne avancerede malware, inden den kan nå at få kontrol over computeren. De sikkerhedsprogrammer der undervejs henvises til, er nærmere beskrevet i bloggen Effektive sikkerhedsprogrammer.

Bemærk at det er forholdsvis tilfældigt, at der tages udgangspunkt i lige præcis den nævnte artikel. Der er skrevet talrige tilsvarende artikler som også kunne bruges. At denne avancerede type malware kan stoppes forholdsvis enkelt, er derfor på ingen måde usædvanligt.

Den afgørende del af artiklen er indsat nedenfor, hvori det beskrives hvordan selve infektionen, den såkaldt chain-of-infection, foregår:

”While the behavior may slightly vary in some instances, the attack generally followed these steps: A malicious link in a spear-phishing email leads to an LNK file. When double-clicked, the LNK file causes the execution of the WMIC tool with the “/Format” parameter, which allows the download and execution of a JavaScript code. The JavaScript code in turn downloads payloads by abusing the Bitsadmin tool.

All the payloads are Base64-encoded and decoded using the Certutil tool. Two of them result in plain DLL files (the others remain encrypted). The Regsvr32 tool is then used to load one of the decoded DLLs, which in turn decrypts and loads other files until the final payload, Astaroth, is injected into the Userinit process.”

I det følgende bliver ovenstående afsnit gennemgået punkt for punkt, så det tydeligt kan beskrives, på hvor mange enkelte punkter man kan bryde malwarens chain-of-infection.

”While the behavior may slightly vary in some instances, the attack generally followed these steps: A malicious link in a spear-phishing email leads to an LNK file.”

Det starter altså med at offeret modtager en email. Allerede her kan man sikre sig ret effektivt ved, at være sikkerhedsbevidst og ikke åbne mistænkelige emails og deres vedhæftninger, og ved aldrig at tillade makroer. Gør man det, så stoppes angrebet allerede her.

”When double-clicked, the LNK file causes the execution of the WMIC tool with the “/Format” parameter, which allows the download and execution of a JavaScript code.”

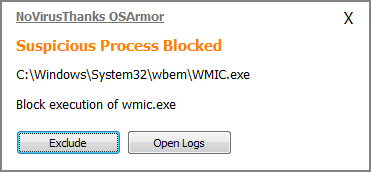

Her kommer effektive sikkerhedsprogrammer ind i billedet. I et gratis program som OSArmor, kan man med fordel sætte flueben ved, at den indbyggede Windows-fil “wmic.exe”, ikke skal have lov at eksekvere. Det er lige så simpelt som det er effektivt. Både OSArmor og VoodooShield overvåger mistænkelige kommandoer på systemet. Og naturligvis kan mere avancerede programmer som Comodo Firewall og SpyShelter Firewall også uden problemer forhindre wmic.exe i at eksekvere.

Her kommer effektive sikkerhedsprogrammer ind i billedet. I et gratis program som OSArmor, kan man med fordel sætte flueben ved, at den indbyggede Windows-fil “wmic.exe”, ikke skal have lov at eksekvere. Det er lige så simpelt som det er effektivt. Både OSArmor og VoodooShield overvåger mistænkelige kommandoer på systemet. Og naturligvis kan mere avancerede programmer som Comodo Firewall og SpyShelter Firewall også uden problemer forhindre wmic.exe i at eksekvere.

”The JavaScript code in turn downloads payloads by abusing the Bitsadmin tool.”

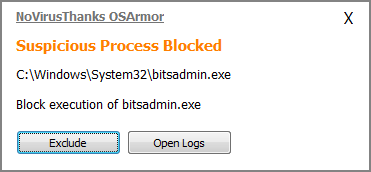

Filen bitsadmin.exe er endnu en indbygget komponent i Windows, som til tider bliver misbrugt af malware og hackere. Selve handlingen er som standard blokeret i OSArmor via funktionen “Prevent Bitsadmin.exe from downloading remote files”, men kan også blokeres ved at sætte flueben ved “Block execution of bitsadmin.exe”. Comodo Firewall og SpyShelter Firewall kan uden problemer forhindre filen i at eksekvere. Igen kan filen altså stoppes inden den har mulighed for at foretage sig noget. De nævnte firewalls overvåger også udgående netværksforbindelser, så selv hvis bitsadmin.exe fik lov at eksekvere, så ville den stadig ikke få lov at downloade de omtalte payloads (yderligere malware-filer).

Filen bitsadmin.exe er endnu en indbygget komponent i Windows, som til tider bliver misbrugt af malware og hackere. Selve handlingen er som standard blokeret i OSArmor via funktionen “Prevent Bitsadmin.exe from downloading remote files”, men kan også blokeres ved at sætte flueben ved “Block execution of bitsadmin.exe”. Comodo Firewall og SpyShelter Firewall kan uden problemer forhindre filen i at eksekvere. Igen kan filen altså stoppes inden den har mulighed for at foretage sig noget. De nævnte firewalls overvåger også udgående netværksforbindelser, så selv hvis bitsadmin.exe fik lov at eksekvere, så ville den stadig ikke få lov at downloade de omtalte payloads (yderligere malware-filer).

”All the payloads are Base64-encoded and decoded using the Certutil tool.”

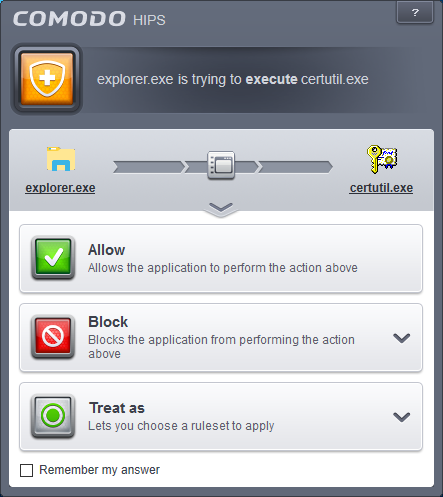

certutil.exe er endnu en Windows komponent i stil med de førnævnte, og misbruges engang imellem når malware inficerer en computer. OSArmor er designet til at blokere ondsindet brug af certutil.exe via standard-funktionerne “Block suspicious command-line strings” og “Block suspicious processes”. Comodo Firewall og SpyShelter Firewall kan naturligvis også blokere filen.

.

.

.

.

.

”Two of them result in plain DLL files (the others remain encrypted). The Regsvr32 tool is then used to load one of the decoded DLLs, which in turn decrypts and loads other  files until the final payload,”

files until the final payload,”

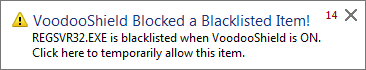

regsvr32.exe er endnu en Windows-fil som malware til tider udnytter, og denne fil bliver blokeret af VoodooShield via dens indbyggede blacklist. VoodooShields konkurrenter EXE Radar Pro og SecureAPlus har tilsvarende funktionalitet. I OSArmor kan man sikre sig ved, at sætte flueben ved “Prevent regsvr32.exe from loading DLLs”. Og som sædvanlig kan selve eksekveringen stoppes af Comodo Firewall og SpyShelter Firewall.

”Astaroth, is injected into the Userinit process.”

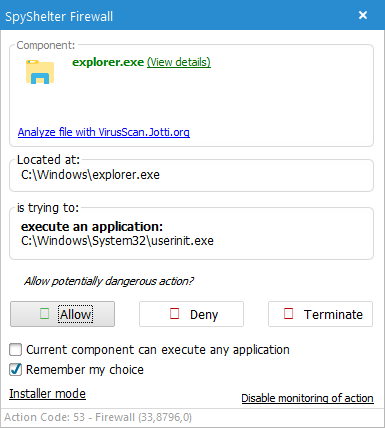

userinit.exe er ligesom de tidligere filer indbygget i Windows. Dens eksekvering kan med sikkerhed stoppes af Comodo Firewall, SpyShelter Firewall og VoodooShield, og formodentlig også de førnævnte konkurrenter til VoodooShield.

Som det ses kan malwaren blokeres mange forskellige steder i dens chain-of-infection. Og bliver den blokeret bare et enkelt sted, er det normalt nok til, at angrebet er afværget. Men mulighederne for beskyttelse stopper endda ikke her, for flere af de anbefalede sikkerhedsprogrammer har forskellige andre funktioner, der også kan reagere på det beskrevne malware-angreb. Eksempelvis kan det meget vel tænkes, at behavior blocker-modulet i Emsisoft Anti-Malware vil reagere på de mistænkelige handlinger der er beskrevet, og virtualiseringssystemer som Shadow Defender og Toolwiz Time Freeze kan fjerne malwaren ved simpelthen at genstarte Windows. Havde malwaren forsøgt at trænge ind ved at udnytte en sårbarhed i browseren, så kunne sikkerhedsprogrammer som NoScript, HitmanPro.Alert og Malwarebytes Anti-Exploit Beta være med til at stoppe det. Og skulle malwaren først få lov at eksekvere, så overvåger Comodo Firewall, SpyShelter Firewall og SpyShelter Premium er lang række handlinger, som hver især kan blokeres, samtidig med, at malwaren lukkes ned. De forsvarsmekanismer der her er beskrevet, i forhold til det omtalte Astaroth-malware, er fremhævet fordi det er de mest pålidelige, hvor det er helt åbenlyst hvordan sikkerhedsprogrammet vil reagere under denne type angreb. Der er altså mange andre muligheder for forsvar imod malwaren, som slet ikke er omtalt.

Pointen burde derfor nu stå klart. Selv denne avancerede type malware, har ikke mange chancer overfor en PC, der er beskyttet ordentligt. Og mere almindeligt malware vil naturligvis kun være endnu nemmere at stoppe. Så vær ikke opgivende, heller ikke overfor avancerede hacker-angreb. Brug i stedet effektive sikkerhedsprogrammer.